/Czym Jest Cyberbezpieczeństwo?

Szybkie tempo postępu technologicznego przyniosło bezprecedensowe możliwości w zakresie innowacji, komunikacji i wydajności. Jednak wraz z rosnącą zależnością od technologii rośnie ryzyko cyberataków. Cyberbezpieczeństwo stało się jednym z najbardziej palących problemów naszych czasów, wpływając na osoby prywatne, firmy i rządy na całym świecie. Konsekwencje cyberataków mogą sięgać od strat finansowych po zakłócenia infrastruktury krytycznej, a nawet utratę życia ludzkiego.

W ostatnich latach byliśmy świadkami wielu głośnych cyberataków, w tym ataku z użyciem oprogramowania ransomware WannaCry, który dotknął setki tysięcy komputerów na całym świecie, naruszenia danych Equifax, które ujawniło poufne informacje milionów osób, oraz ataku na łańcuch dostaw SolarWinds, który objął wiele agencji rządowych i firm prywatnych. Incydenty te podkreślają powagę sytuacji w zakresie zagrożeń cybernetycznych oraz potrzebę stosowania skutecznych środków bezpieczeństwa cybernetycznego.

Obecny stan bezpieczeństwa cybernetycznego

Pomimo znacznych wysiłków na rzecz poprawy bezpieczeństwa w sieci, obecny stan bezpieczeństwa cybernetycznego pozostaje niepewny. Cyberataki są coraz bardziej wyrafinowane, częstsze i mają coraz większy wpływ. Cyberprzestępcy stale opracowują nowe metody ataków i wykorzystują luki w oprogramowaniu i systemach sprzętowych.

Co więcej, pandemia COVID-19 stworzyła nowe możliwości dla cyberataków. Wraz z szybkim przejściem na pracę zdalną i usługi online, organizacje są bardziej niż kiedykolwiek narażone na cyberataki. Ataki phishingowe, ataki typu ransomware i inne formy cyberataków nasiliły się podczas pandemii.

Najczęstsze zagrożenia cybernetyczne

Istnieje wiele zagrożeń cybernetycznych, z których powinny zdawać sobie sprawę osoby prywatne, firmy i rządy. Oto najczęstsze ryzyka z tym związane:

- Malware – to rodzaj złośliwego oprogramowania, które jest zaprojektowane w celu uszkodzenia systemów komputerowych lub kradzieży poufnych informacji. Typowe rodzaje złośliwego oprogramowania to wirusy lub trojany.

- Ransomware – to rodzaj złośliwego oprogramowania, które zostało zaprojektowane w celu wyłudzenia pieniędzy poprzez zablokowanie dostępu do plików lub systemu komputerowego do momentu zapłacenia okupu.

- Phishing – jest to rodzaj ataku socjotechnicznego, w którym cyberprzestępcy wykorzystują wiadomości e-mail, rozmowy telefoniczne lub wiadomości tekstowe, aby podstępnie nakłonić osoby do ujawnienia poufnych informacji lub kliknięcia złośliwego łącza.

- Ataki DDoS (Distributed Denial of Service) – polegają na zalaniu witryny lub serwera ruchem, co powoduje jego awarię i niedostępność dla użytkowników.

- Ataki typu „man-in-the-middle” – mają one miejsce, gdy osoba atakująca przechwytuje i zmienia komunikację między dwiema stronami w celu kradzieży poufnych informacji lub wstrzyknięcia złośliwego kodu.

- Zero-day exploits – to luki w oprogramowaniu lub sprzęcie, które nie są znane producentowi i dlatego nie są załatane. Cyberprzestępcy mogą wykorzystać te luki, aby uzyskać nieautoryzowany dostęp do systemów lub danych.

Wyzwania związane z bezpieczeństwem cybernetycznym

Istnieje kilka wyzwań, które stoją przed nami w osiągnięciu skutecznego bezpieczeństwa cybernetycznego. Jednym z podstawowych wyzwań jest brak wykwalifikowanych specjalistów ds. cyberbezpieczeństwa. Ta branża doświadcza znacznego niedoboru wykwalifikowanych specjalistów, co utrudnia organizacjom znalezienie i zatrudnienie wykwalifikowanych ekspertów do ochrony ich systemów.

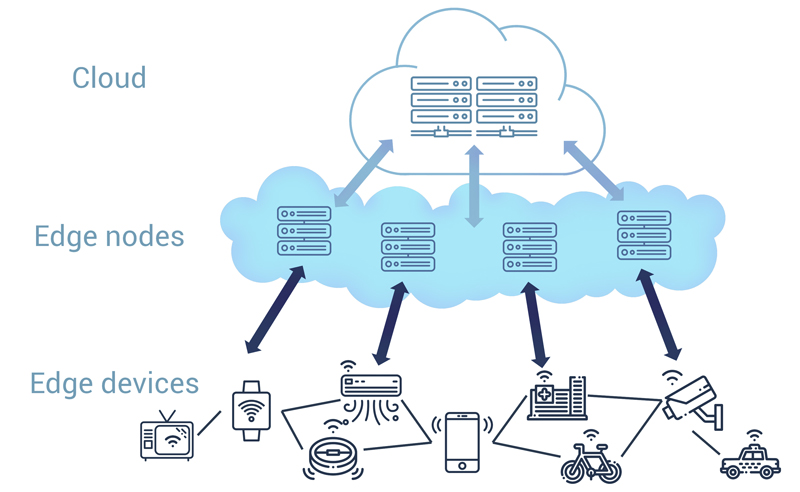

Kolejnym wyzwaniem jest złożoność systemów nowoczesnych technologii. Wraz z rozprzestrzenianiem się urządzeń IoT (“Internet of Things” – internet rzeczy), chmury obliczeniowej i innych pojawiających się technologii, powierzchnia ataku wzrosła znacząco, a to utrudnia wykrywanie i reagowanie na cyberataki.

Pojawiające się technologie i strategie

Pomimo tych wyzwań istnieją nowe technologie i strategie, które dają nadzieję na bezpieczniejszą przyszłość. Na przykład sztuczna inteligencja (AI) i uczenie maszynowe (ML) mogą być wykorzystywane do wykrywania i reagowania na zagrożenia cybernetyczne w czasie rzeczywistym. Technologia Blockchain ma potencjał zwiększenia bezpieczeństwa danych i prywatności, natomiast obliczenia kwantowe mogą umożliwić nam opracowanie bezpieczniejszych metod szyfrowania.

Ponadto organizacje przyjmują bardziej pro aktywne podejście do cyberbezpieczeństwa. Obejmuje to wdrożenie środków bezpieczeństwa, takich jak uwierzytelnianie wieloczynnikowe, programy szkoleniowe i świadomościowe dla pracowników oraz ciągłe monitorowanie i testowanie systemów.

Podsumowanie

Podsumowując, cyberbezpieczeństwo jest krytyczną kwestią, która wpływa na wszystkie aspekty naszego życia. Cyberataki mogą potencjalnie spowodować znaczne szkody. Istnieją jednak nowe technologie i strategie, które dają nadzieję na bezpieczniejszą przyszłość. Dzięki wspólnej pracy możemy pokonać wyzwania związane z bezpieczeństwem cybernetycznym i zbudować bezpieczniejszy, bardziej chroniony świat cyfrowy.